2022年1月に、米国の行政管理予算局(OMB)が「米国政府のゼロトラスト・サイバーセキュリティ原則への移行」*1という文書を公開した。 今後の米国連邦政府のセキュリティ対策方針を説明したものだが、昨今のトレンドを踏まえたものになっており、興味深いので簡単に解説したい。

まとめ

- 「米国政府のゼロトラスト・サイバーセキュリティ原則への移行」は、連邦政府のサイバーセキュリティ戦略を定めたもので、各政府機関に対し、2024年度末までにゼロトラスト・アーキテクチャへの移行を求めている

- ゼロトラスト・アーキテクチャは

IdentityDevicesNetworksApplications and WorkloadsDataの5領域で具体化しており、例えばIdentityでは「政府機関の職員は、エンタープライズ管理されたアカウントを持ち、業務に必要なあらゆるものにアクセスできる一方で、標的を絞った巧妙なフィッシング攻撃からも確実に保護されている」という目標と、そこに向けたアクションが掲げられている - アクションは多岐にわたるが、フィッシング耐性のあるMFAの導入や、DevSecOpsによる不変ワークロードの実現など、昨今のトレンドを踏まえたものも提示され、米国政府の本気度合いが感じられる

そもそも「ゼロトラスト・アーキテクチャ」とは?

セキュリティ対策を考え直す必要性は、エクゼクティブサマリで触れられている。

現在の脅威環境では、連邦政府は重要なシステムやデータの保護を 従来の境界線ベースの防御に頼ることはできなくなっています 。バイデン大統領が EO 14028 で述べたように、「漸進的な改善では必要なセキュリティは得られない。米国の生活様式を支える重要な機関を守るために、連邦政府は大胆な変革と多額の投資を行う必要がある」のです。

クラウドインフラの活用や、リモートワークの普及など働く環境の変化により、従来の境界型防御からゼロトラストへの転換が必要になる。

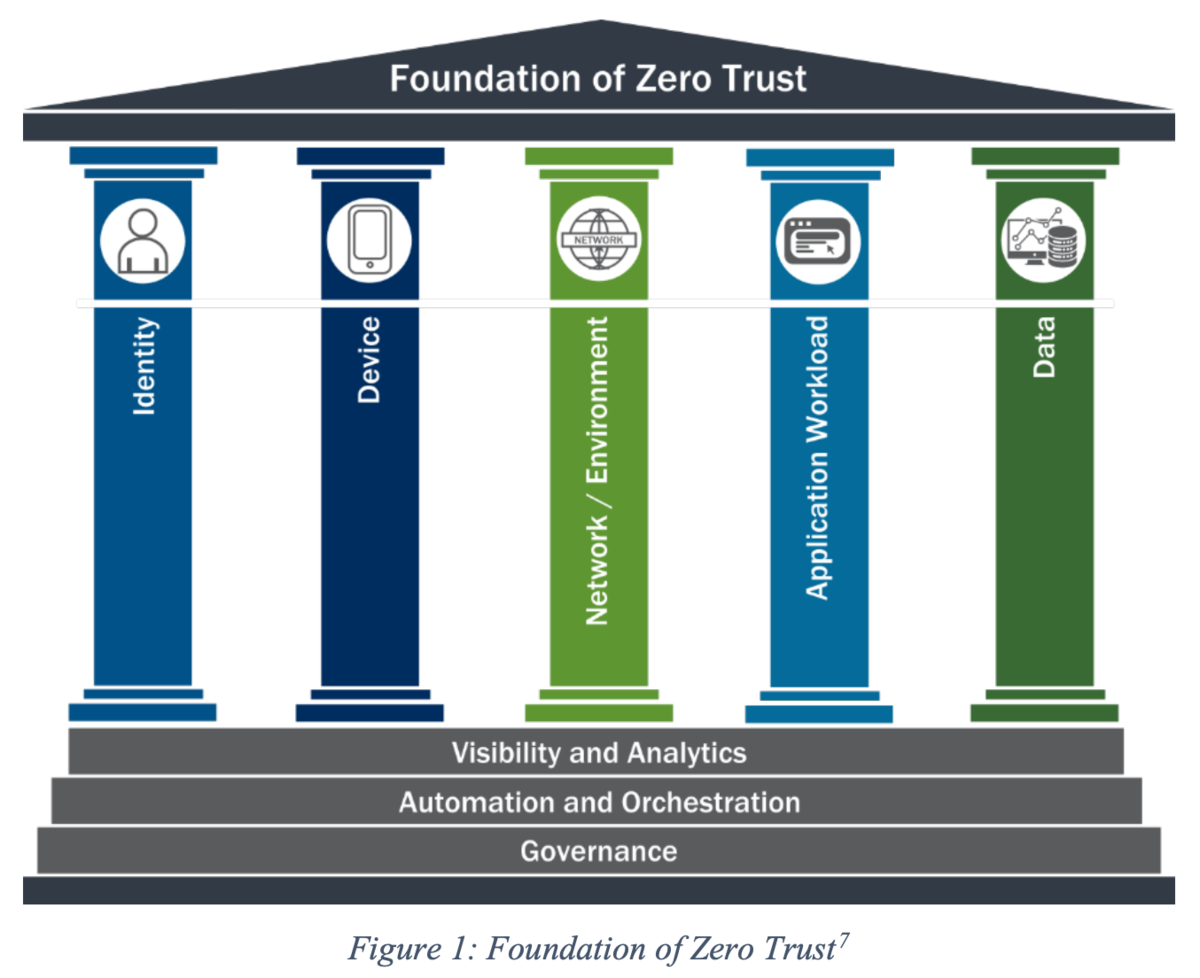

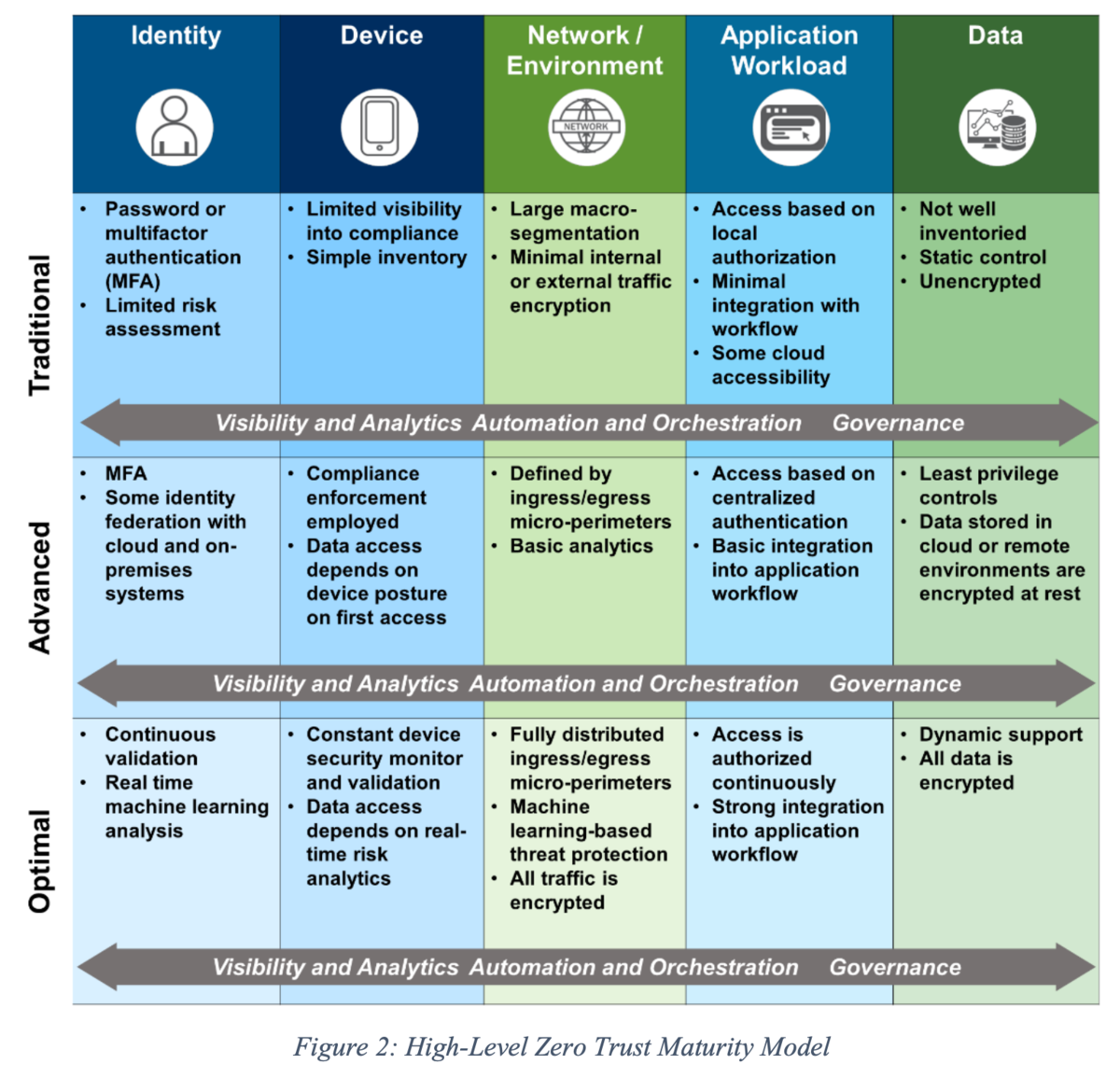

「ゼロトラスト」という言葉はバズワード化しているが、米国政府ではCISA (サイバーセキュリティ・社会基盤安全保障庁) が「ゼロトラスト成熟度モデル」*2を公開しており、5領域で達成すべき状態を示している。

ゼロトラスト・サイバーセキュリティ原則

以下、「米国政府のゼロトラスト・サイバーセキュリティ原則への移行」で示されている5領域での Vision と Actions を概観しつつ、背景にあるトレンドをみていきたい。 (翻訳は機械翻訳をベースに一部筆者修正)

Identity

Vision

政府機関の職員は、エンタープライズ管理されたアカウントを持ち、業務に必要なあらゆるものにアクセスできる一方で、標的を絞った巧妙なフィッシング攻撃からも確実に保護されている。

Agency staff use enterprise-managed identities to access the applications they use in their work. Phishing-resistant MFA protects those personnel from sophisticated online attacks.

Actions

- 政府機関は、アプリケーションや一般的なプラットフォームに統合できる政府機関の職員向けの集中型ID管理システムを採用する

- 政府機関は、企業全体で強力なMFAを使用する

- MFAは、ネットワーク層ではなく、アプリケーション層で適用する

- 政府機関の職員、請負業者、およびパートナーには、フィッシングに強いMFAを必須にする

- 一般の利用者の場合、フィッシングに強いMFAはオプション

- パスワードポリシーでは、特殊文字の使用や定期的な変更を要求してはならない

- ユーザーにリソースへのアクセスを許可する場合、政府機関は、認証されたユーザーに関するID情報とともに、少なくとも1つのデバイスレベルの信号を考慮する

1. Agencies must employ centralized identity management systems for agency users that can be integrated into applications and common platforms.

2. Agencies must use strong MFA throughout their enterprise.

- MFA must be enforced at the application layer, instead of the network layer.

- For agency staff, contractors, and partners, phishing-resistant MFA is required.

- For public users, phishing-resistant MFA must be an option.

- Password policies must not require use of special characters or regular rotation.

3. When authorizing users to access resources, agencies must consider at least one devicelevel signal alongside identity information about the authenticated user.

ひとことコメント

- 単なるMFAではなく、フィッシング耐性のあるMFAの必要性

- MFA を使っていても、proxy を使ったフィッシングにより突破される事例も出てきている

- フィッシング耐性のないMFA: 6桁数字を表示するTOTP、SMSでの認証コード など

- フィッシング耐性のあるMFA: FIDO など

- 認証でよく参照される NIST SP 800-63 の次期改訂でも、フィッシング耐性の有無でAALがわかれる見込み

- MFA を使っていても、proxy を使ったフィッシングにより突破される事例も出てきている

- パスワードポリシーとして、文字種制限や定期変更ではなく、文字数を長くする方向に

Devices

Vision

政府機関は、公的事業のために認可および運用されているすべてのデバイスの完全な一覧を維持し、それらのデバイスでのインシデントを防止、検出、および対応する。

Agencies maintain a complete inventory of every device authorized and operated for official business and can prevent, detect, and respond to incidents on those devices.

Actions

- 政府機関は、CISAの継続的診断および軽減 (CDM) プログラムへの参加を通じて、信頼できる資産インベントリを作成する

- 政府機関は、Endpoint Detection and Response (EDR) ツールがCISAの技術要件を満たし、広く展開されていることを確認する

1. Agencies must create reliable asset inventories through participation in CISA’s Continuous Diagnostics and Mitigation (CDM) program.

- CISA will design the CDM program to better support a cloud-oriented Federal architecture.

2. Agencies must ensure their Endpoint Detection and Response (EDR) tools meet CISA’s technical requirements and are deployed widely.

- Agencies must work with CISA to identify implementation gaps, coordinate the deployment of EDR tools, and establish information-sharing capabilities, as described in M-22-0

ひとことコメント

- 端末の一覧化

- Intune や Jamf Pro などを導入し、端末の一覧化と、古いOSバージョンを使っていないかなどの検証が求められている

- アンチウイルスソフトではなくEDR

- シグニチャ型のアンチウイルスソフトで防げる脅威は限られており、不審な振る舞いを検知する EDR が求められている

Networks

Vision

連邦政府は、環境内のすべてのDNSリクエストとHTTPトラフィックを暗号化し、境界を分離された環境に分割する計画の実行を開始する。

Agencies encrypt all DNS requests and HTTP traffic within their environment and begin executing a plan to break down their perimeters into isolated environments.

Actions

- 政府機関は、技術的にサポートされている場合は常に、暗号化された DNS を使用して DNS クエリを解決する

- 政府機関は、環境内のすべての Web および API トラフィックに HTTPS を適用する

- 政府機関は CISA と連携して、HTTPS 経由でのみアクセス可能なように .gov ドメインをWebブラウザーに

preloadする

- 政府機関は CISA と連携して、HTTPS 経由でのみアクセス可能なように .gov ドメインをWebブラウザーに

- CISA は FedRAMP と協力して、送信中の電子メール暗号化に対する政府全体の実行可能なソリューションを評価し、OMB (予算局) に勧告する

- 政府機関は、CISAと協議して、環境隔離に対する政府機関のアプローチを説明するゼロトラストアーキテクチャ計画を作成し、ゼロトラスト実装計画の一部としてOMBに提出する

1. Agencies must resolve DNS queries using encrypted DNS wherever it is technically supported.

- CISA’s Protective DNS program will support encrypted DNS requests.

2. Agencies must enforce HTTPS for all web and application program interface (API) traffic in their environment.

- Agencies must work with CISA to “preload” their .gov domains into web browsers as only accessible over HTTPS.

3. CISA will work with FedRAMP to evaluate viable Government-wide solutions for encrypted email in transit and to make resulting recommendations to OMB.

4. Agencies must develop a zero trust architecture plan that describes the agency’s approach to environmental isolation in consultation with CISA and submit it to OMB as part of their zero trust implementation plan.

ひとことコメント

- HTTPS の利用

- HTTPS は当然利用するものとして、

.govレベルでHTST Preloadすることも視野に入れている

- HTTPS は当然利用するものとして、

- DNS の暗号化

- DNS over HTTPS または DNS over TLS による DNS クエリの暗号化が求められている

- メールの暗号化は現時点では難しい

S/MIMEなどはあるが普及しておらず、現時点でメールの確実な暗号化は難しい状況- 日本でも PPAP) を廃止する動きがあるが、メールに重要な情報を記載するのではなく、クラウド経由でやりとりする方が安全

- 環境の分離は大事

- 本番環境と開発環境で別々のAWSアカウントを使うなど、クラウドインフラの利用では環境の分離が大事

Applications and Workloads

Vision

政府機関は、すべてのアプリケーションをインターネットに接続されたものとして扱い、アプリケーションを定期的に厳格な実証的テストにかけ、外部の脆弱性レポートを歓迎します

Agencies treat all applications as internet-connected, routinely subject their applications to rigorous empirical testing, and welcome external vulnerability reports.

Actions

- 政府機関は、専用のアプリケーションセキュリティテストプログラムを運用する

- 政府機関は、独立した第三者評価のために、アプリケーションセキュリティを専門とする高品質の企業を利用する

- CISA と GSA は協力して、そのような企業のサービスを迅速な調達に利用できるようにする

- 政府機関は、インターネットにアクセス可能なシステムに対して、効果的で友好的な公開脆弱性開示プログラムを維持する

- 政府機関は、少なくとも1つの内部向け FISMA レベル中程度のアプリケーションを識別し、それを完全に機能させ、パブリックインターネット経由でアクセスできるようにする

- CISA と GSA は協力して、オンラインアプリケーションやその他の資産に関するデータを政府機関に提供する

- 政府機関は、.gov 以外に使用しているホスト名をCISA および GSA に提供する

- 政府機関は、特にクラウドベースのインフラストラクチャでサービスを展開するときに、不変ワークロードの採用に向けて取り組む

1. Agencies must operate dedicated application security testing programs.

2. Agencies must utilize high-quality firms specializing in application security for independent third-party evaluation.

- CISA and GSA will work together to make the services of such firms available for rapid procurement.

3. Agencies must maintain an effective and welcoming public vulnerability disclosure program for their internet-accessible systems.

4. Agencies must identify at least one internal-facing FISMA Moderate application and make it fully operational and accessible over the public internet.

5. CISA and GSA will work together to provide agencies with data about their online applications and other assets.

- Agencies must provide any non-.gov hostnames they use to CISA and GSA.

6. Agencies should work toward employing immutable workloads when deploying services, especially in cloud-based infrastructure.

ひとことコメント

.gov以外のホスト名の提出- 日本においても、政府が

go.jp以外のドメインを使ったサイトを公開し、その後失効して詐欺サイトに乗っ取られる問題が起きている

- 日本においても、政府が

- 不変ワークロードと

DevSecOps- 不変ワークロードは非常に簡単に言ってしまえば、一度デプロイしたプログラムは更新しない、更新するなら新しいコンテナで置き換える、という話

- 実現のために

DevSecOpsが言及されており、技術的な詳細は CISA’s Cloud Security Technical Reference Architecture (4.4 Developing a DevSecOps Mentality) にある

Data

Vision

連邦政府は、徹底されたデータ分類を利用した保護を展開するための途上にある。 連邦政府は、クラウドセキュリティサービスとツールを利用して機密データを検出、分類、保護し、企業全体のロギングと情報共有を実装する。

Agencies are on a clear, shared path to deploy protections that make use of thorough data categorization. Agencies take advantage of cloud security services and tools to discover, classify, and protect their sensitive data, and have implemented enterprise-wide logging and information sharing.

Actions

- 連邦最高データ責任者と連邦最高情報セキュリティ責任者は、政府機関向けのゼロトラストデータセキュリティガイドを作成するための合同委員会を設立する

- 政府機関は、機密文書へのタグ付けとアクセスの管理に重点を置いて、データ分類とセキュリティ応答の初期自動化を実装する

- 政府機関は、商用クラウドインフラストラクチャで暗号化保存されたデータへのアクセスを監査する

- 政府機関は、OMB 覚書 M-21-31 で説明されているように、CISAと協力して、包括的なロギングおよび情報共有機能を実装する

1. Federal Chief Data Officers and Chief Information Security Officers will create a joint committee to develop a zero trust data security guide for agencies. 2. Agencies must implement initial automation of data categorization and security responses, focusing on tagging and managing access to sensitive documents. 3. Agencies must audit access to any data encrypted at rest in commercial cloud infrastructure. 4. Agencies must work with CISA to implement comprehensive logging and information-sharing capabilities, as described in OMB Memorandum M-21-31.

ひとことコメント

- データへのアクセスログを取得・保管するのは大事

- 一方でログの量が膨大になるので、初期応答は自動化が求められる

最後に

以上「米国政府のゼロトラスト・サイバーセキュリティ原則への移行」の概要を見てきた。 個人的には、ここに掲げられたアクションは妥当だし重要であるものの、2024年末までに移行するのは相当に大変と想定される。それだけ米国政府が危機感を持ち、本気で対策を推進していくということなのだろう。